Add ParagrapEin entscheidender Aspekt des System-Upgrades ist die sorgfältige Außerbetriebnahme der alten IT-Ressourcen, die einen sorgfältigen Umgang mit den Daten erfordert, um mögliche Verstöße zu verhindern und die Einhaltung von Gesetzen und Vorschriften zu gewährleisten. Die Sicherheit, dass die Daten nach der Übertragung auf das neue Gerät von dem alten Gerät gelöscht werden, ist entscheidend, um einen unbefugten Zugriff zu verhindern. Die strikte Einhaltung von Datenschutz- und Umweltstandards ist unerlässlich, um die für Organisationen geltenden Gesetze einzuhalten. IT-Experten müssen sich an eine umfassende Checkliste halten, um ein reibungsloses Upgrade der Systemhardware zu gewährleisten. Es ist zwar wichtig, sich auf die wesentlichen Punkte der Datenklassifizierung, der Inventarisierung, der Backups und der Komponentenauswahl zu konzentrieren, aber ebenso wichtig ist es, die Datenbereinigung als einen der wichtigsten Punkte auf Ihrer Hardware-Upgrade-Checkliste zu berücksichtigen.

Checkliste für die Aufrüstung der Systemhardware

Die folgende Checkliste bietet einen strukturierten Ansatz für IT Asset Manager (ITAM) und Administratoren bei der Aufrüstung von Systemhardware.

Datenklassifizierung und Inventarisierung

Eine effektive Datenklassifizierung ist entscheidend, bevor Sie die Systemhardware aufrüsten und die Systeme außer Betrieb nehmen. Daten müssen auf der Grundlage ihrer Sensibilität, Vertraulichkeit und Kritikalität klassifiziert werden. Die Dateninventarisierung hilft dabei, einen vollständigen Überblick über die Datenbestände, ihre Standorte, das Datenformat, die Verwendung und die Dateneigentümer zu gewinnen. ITAM kann Folgendes leisten:

- Bewerten Sie die Risiken, ermitteln Sie die Eckdaten und ordnen Sie Risikokategorien zu (niedrig, moderat, hoch).

- Erstellen Sie eine Klassifizierungsrichtlinie, die die Sensibilitätsstufen der Daten (öffentlich, intern, vertraulich, eingeschränkt) und die entsprechenden Verarbeitungsverfahren definiert.

- Kategorisieren Sie die Daten nach Typ (Dokumente, Datenbanken) und Zweck (Finanzen, Operationen).

- Identifizieren Sie den Standort der Daten im gesamten Unternehmen, einschließlich Fluss, Lebensdauer, Eigentümer und Verwahrer.

- Verwenden Sie die Kategorisierungsrichtlinie für die Kennzeichnung und Markierung von Daten.

Die Anwendung eines systematischen Ansatzes ist entscheidend für die Gewährleistung von Datensicherheit und Compliance bei Hardware-Migrationen, wie z.B. die Einhaltung von ISO 27001 Anhang A 5.12, der sich mit der Kategorisierung von Informationen befasst.

Datensicherung und Überprüfung

Ein umfassender Plan zur Datensicherung ist erforderlich, bevor Sie mit Hardware-Upgrades beginnen. Ein Backup schützt nicht nur vor unerwarteten Problemen während des Upgrades, sondern sorgt auch dafür, dass wichtige Daten erhalten bleiben und die Datenrettung reibungsloser verläuft.

Datensicherungs- und Überprüfungsprozesse müssen den etablierten Standards entsprechen, die von Organisationen befolgt werden, wie ISO 27001, ISO 27002 und ISO 27040. Gemäß ISO 27002 8.13 und ISO 27040 6.3 müssen Datensicherungsrichtlinien sowohl für lokale als auch für Cloud-Systeme gelten. Diese Richtlinien sollten den Umfang, die Häufigkeit, das Format, die Aufbewahrung und die Rollen klar definieren. ISO 27002 8.13 und ISO 27040 6.4 empfehlen die Verwendung von Prüfsummen, Hashes oder digitalen Signaturen zur Überprüfung der Datenintegrität.

Datenbereinigung durchführen

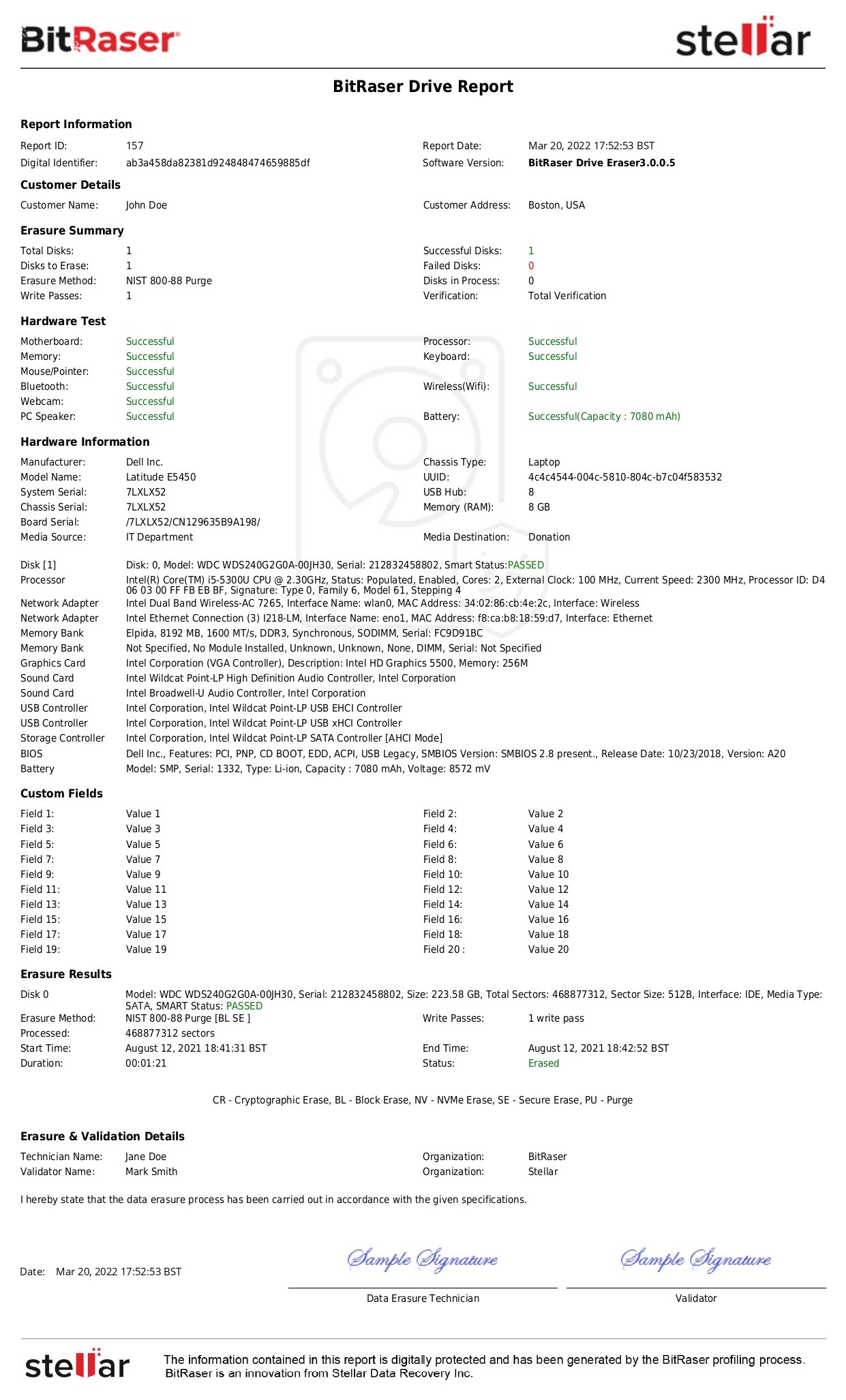

Bevor Sie alte Hardwarekomponenten ausmustern oder verkaufen, sollten Sie der Datenbereinigung Priorität einräumen. Löschen Sie Speichermedien gründlich, um alle Spuren sensibler Informationen zu beseitigen und so das Risiko von Datenschutzverletzungen oder unbefugtem Zugriff auf die persönlichen Daten von Kunden, Investoren oder Mitarbeitern zu verringern. IT-Administratoren müssen sich an eine umfassende, vom Unternehmen aufgestellte Richtlinie zur Datenträgerbereinigung halten. Eine Richtlinie zur Datenbereinigung legt in der Regel die Arten von Daten und Geräten fest, die bereinigt werden sollen, die Standards für die Datenlöschung, die in Übereinstimmung mit gesetzlichen und behördlichen Anforderungen anzuwenden sind, sowie die Definition der Mitarbeiterrollen.

Darüber hinaus muss ITAM Aufzeichnungen überprüfen, die bestätigen, dass die Sicherheit der Datenvernichtung auf den stillgelegten Geräten stattgefunden hat, um die Compliance zu erfüllen.

ITAMs müssen die richtige Software für die Datenvernichtung auswählen und vermeiden, in eine Falle mit frei verfügbarer Software wie DBan zu tappen, die keinen Nachweis der Datenvernichtung liefert. Auditoren werden ein Datenlöschungszertifikat verlangen, um zu beweisen, dass die Daten vernichtet wurden. BitRaser ist ein empfehlenswertes Tool, mit dem Sie Laufwerke und Geräte unter Verwendung internationaler Standards für die Datenlöschung wie DoD 3 pass, NIST Clear, NIST Purge usw. sicher löschen können.

Hinweis: Unternehmen können sich auf die ursprünglichen NIST-Richtlinien zur Mediensanierung beziehen. Alternativ dazu bietet der Standard IEEE 2883-2022 aktuelle Best Practices für die Mediensanierung von Speichermedien.

Behandlung einer fehlgeschlagenen Medienbereinigung

Wenn Bereinigungsversuche fehlschlagen, sollten IT-Administratoren die Datenträger mit fehlerhaften Sektoren isolieren und kennzeichnen. Laufwerke mit fehlerhaften Sektoren können nicht gelöscht werden und müssen gemäß den NIST-Richtlinien physisch vernichtet werden. Über die physische Vernichtung müssen ebenfalls Aufzeichnungen geführt werden.

Konfigurieren Sie neue Hardware: Aktualisieren Sie die Software und installieren Sie das Betriebssystem

Nun, da die alte Hardware bereinigt wurde, muss die neue Hardware bereit sein. Rufen Sie das Backup auf der neuen Hardware ab und stellen Sie sicher, dass Ihre Softwareanwendungen auf dem neuesten Stand sind. Prüfen Sie, ob es Updates für wichtige Software gibt, z.B. Treiber, Antivirenprogramme und häufig verwendete Anwendungen. Überprüfen Sie die Kompatibilität der Software mit den neuen Hardwarekomponenten. Wenn das Hardware-Upgrade eine größere Änderung mit sich bringt, wie z.B. ein neues Motherboard oder eine neue CPU, sollten Sie eine Neuinstallation des Betriebssystems und der Software in Erwägung ziehen, um eine optimale Leistung zu erzielen. Alternativ können Sie Migrationswerkzeuge verwenden, um das Betriebssystem und die Software auf die neue Hardware zu übertragen, wobei die Einstellungen und Daten erhalten bleiben.

Risiken von Datenschutzverletzungen bei IT-Hardware-Upgrades

Wenn Unternehmen ihre Systemhardware aufrüsten, ist die Einhaltung ordnungsgemäßer Datenentsorgungspraktiken unerlässlich. Ein klassisches Beispiel ist der Fall von Morgan Stanley, wo das Unternehmen wegen unsachgemäßer Entsorgung seiner IT-Assets zweimal zu Geldstrafen in Höhe von 60 Millionen Dollar und 35 Millionen Dollar verurteilt wurde. Im Jahr 2016 kam es bei Morgan Stanley zu einer Datenschutzverletzung, die aufgrund mangelnder Sorgfalt bei der Datenentsorgung rechtliche und finanzielle Konsequenzen nach sich zog.

Diese Situation verdeutlichte die Notwendigkeit einer gründlichen Due-Diligence-Prüfung und effektiver Datenschutzstrategien bei der Auslagerung von Datenlöschungsaufgaben für außer Betrieb genommene Hardware.

Um ein ähnliches Ergebnis wie bei Morgan Stanley zu vermeiden, muss die verantwortliche Partei, in der Regel der IT-Administrator, bei System-Upgrades strenge Datenverwaltungspraktiken durchsetzen. Dieser Ansatz ist entscheidend für die sorgfältige Verwaltung des End-of-Life-Prozesses von Systemhardware und stellt sicher, dass stillgelegte Anlagen nicht zu potenziellen Verbindlichkeiten werden.