Die Asset Disposal and Information Security Alliance (ADISA) hat den ICT Recovery Standard entwickelt, um den sicheren Umgang mit IT-Assets durch ITAD-Organisationen zu gewährleisten. Die Datenbereinigung ist ein wichtiger Aspekt des Standards und wird in Modul 4 von Abschnitt 3 erläutert. ADISA definiert die wichtigsten Kontrollen und Kriterien, die eine antragstellende ITAD-Organisation erfüllen muss, um die ADISA-Zertifizierung für die Datenrettung zu erhalten.

Teil 2, Kriterien des Standards für die Datenrettung von IKT-Vermögenswerten, beschreibt die wichtigsten Anforderungen und den Prozess, um ein ADISA-zertifiziertes ITAD-Unternehmen zu werden. Innerhalb von Teil 2 werden in den Modulen 3 und 4 von Abschnitt 3 die Kriterien für die Berichterstattung über die Leistung der Verarbeitungseinrichtung und die Datenbereinigung detailliert beschrieben. Die wichtigsten Komponenten sind:

- Modul 3, Abschnitt 3, Fähigkeit der Verarbeitungseinrichtung - Die Berichterstattung konzentriert sich darauf, sicherzustellen, dass der ITAD-Dienstleister eine Einrichtung unterhält, die mit Sicherheit und operativen Verfahren zur Verarbeitung und Löschung von IT-Vermögenswerten ausgestattet ist. Der Anbieter muss über eine robuste Infrastruktur zur Durchführung der Datenrettung verfügen. Es ist wichtig, dass ITAD-Unternehmen Folgendes bereitstellen:

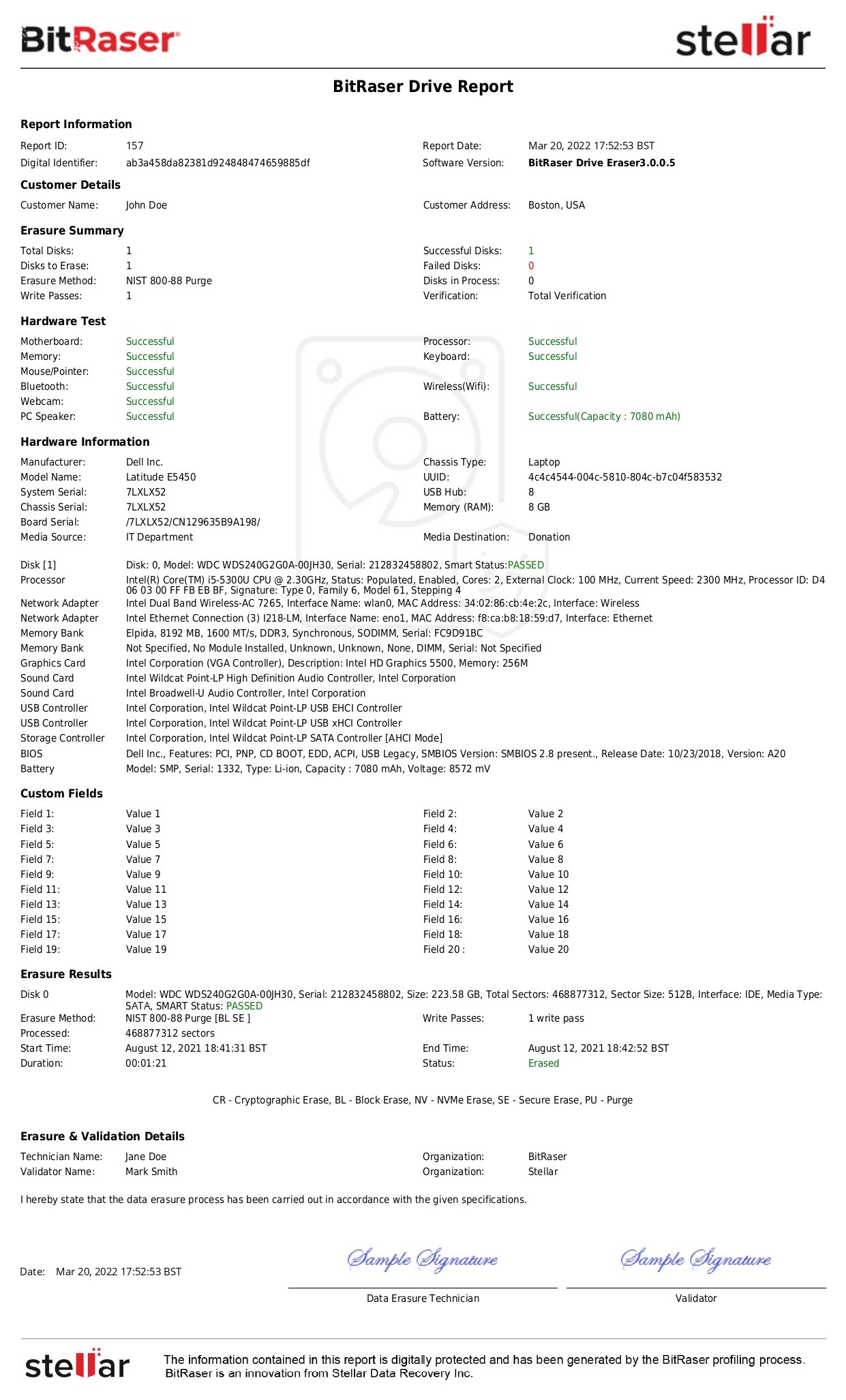

- Detaillierte Audit-Berichte mit Informationen über Marke, Modelle und Seriennummern der Geräte sowie Nachweise über die Endpunktsanierung für den Kunden. Ein Inventar der IT-Assets und der Ressourcen für die Abhilfe sollte in den Details zur Endpunktsanierung enthalten sein. (Abschnitt 3.3.58)

- Kopien von Dokumenten, die sich auf die Verwahrungskette und die Übertragung von der Abholung bis zur Anlieferung beziehen. Das ITAD-Unternehmen muss Systeme zur Überwachung und Verfolgung der Bewegungen und des Status der Vermögenswerte einrichten. (Abschnitt 3.3.59)

- Vernichtungszertifikate und andere Berichte über die Einhaltung der Abfallvorschriften. (Abschnitt 3.3.60)

Die oben genannten Kriterien sind Teil der wesentlichen Kriterien, die ITAD-Unternehmen erfüllen müssen. Im Folgenden finden Sie jedoch einige der Kriterien, die laut ADISA für die ITAD-Zertifizierung besonders wünschenswert sind:

- Legen Sie detaillierte Testberichte vor, einschließlich der Seriennummern der Laufwerke und der Software-Überschreibberichte oder Referenznummern. (falls keine schriftlichen Spezifikationen vom Kunden vorliegen) (Abschnitt 3.3.61)

- Modul 4, Abschnitt 3 - Datenbereinigung erklärt die Werkzeuge und Methoden zur Datenbereinigung. Es liefert Kriterien, nach denen die Funktion von Bereinigungswerkzeugen für das Überschreiben von Software, das Schreddern, das Entmagnetisieren, die Qualitätskontrolle und die Überprüfung beurteilt wird. Dies ist wichtig für Unternehmen, die sich um die ADISA-Zertifizierung bewerben:

- Stellen Sie sicher, dass alle Bereinigungstools die von der ADISA definierten Bereinigungsanforderungen erfüllen und dass diese von der ADISA in ihrem Data Capability Statement identifiziert, überprüft und veröffentlicht werden. (Abschnitt 3.4.1) Lesen Sie mehr über das Data Capability Statement in ADISAs ICT Asset Recovery Standard 8.0 für ITADs.

- Lassen Sie jedes IT-Inventar, das Daten enthält, einem Datenbereinigungsprozess unterziehen, unabhängig von der Zusicherung des Kunden, die Daten zu vernichten. (Abschnitt 3.4.2)

- Lassen Sie ausgefallene IT-Assets vom übergeordneten Gerät entfernen, mit einem Unique Identifier (UID) verfolgen und dann in den Räumlichkeiten des Antragstellers in einer kontrollierten Umgebung physisch vernichten, was durchgehend dokumentiert wird. (Abschnitt 3.4.3)

- Lassen Sie sich die Wiederverwendung oder Vernichtung nach der Reinigung von der für die Daten verantwortlichen Person bestätigen. (Abschnitt 3.4.4)

Unter Softwareüberschreibung versteht man das Schreiben von Datenstrings auf Datenträger, um die vorhandenen Daten unwiederbringlich zu machen. Die Häufigkeit und das Muster des Überschreibens hängt von der jeweiligen Norm ab. In diesem Abschnitt werden die Kriterien erläutert, die zur Bewertung von Bereinigungswerkzeugen in einer ITAD-Einrichtung verwendet werden. Es ist wichtig, dass:

- Software-Tools werden in einer dokumentierten und bekannten Konfiguration konfiguriert und monatlich überprüft, die von Personen dokumentiert werden sollte, die nicht an der Verwendung der Software beteiligt sind. Die folgenden Kontrollen sollten in der Konfiguration enthalten sein (Abschnitt 3.4.5)

- Identifizierung von HPA und DCO.

- Toleranz für umgewandelte Sektoren.

- Optionen für die Kontrolle der Prüfung.

- Optionen für die Behandlung bestimmter Überschreibungsalgorithmen.

- Optionen zur Bestimmung der Häufigkeit des Überschreibens.

- Dokumentierte Mittel für die Suche nach und den Bezug von Updates von Softwareanbietern.

Beim Zerkleinern werden die Medien in eine spezielle Maschine mit Klingen/Zähnen und Sieben mit einer Öffnung in einer zugelassenen Zerkleinerungsgröße eingeführt. Es ist wichtig, dass:

- Aktenvernichter müssen für die Verwendung mit den Medien hergestellt werden, über ein Schulungsprogramm für Benutzer verfügen und einen Wartungsplan bestellen, der eine regelmäßige Inspektion der Sieböffnung beinhaltet. (Abschnitt 3.4.6)

- Eine unabhängige Überprüfung der maximalen Zerkleinerung der Partikel wurde bei allen Shreddern durchgeführt. (Abschnitt 3.4.7)

- Nach jedem Gebrauch werden die Zuführungen oder Trichter des Schredders überprüft, um sicherzustellen, dass alle Medien geschreddert worden sind. Insbesondere bei SSDs oder Flash-Speicher-Medien muss sichergestellt werden, dass sich keine intakten NAND-Zellen in den Trichtern/Zuführungen oder in den Schredderpartikeln befinden. (Abschnitt 3.4.8)

Bei der Entmagnetisierung wird ein Magnetfeld erzeugt, um alle magnetischen Eigenschaften aus der Beschichtung der Magnetbänder oder Festplattenlaufwerke zu entfernen. Die Kriterien für diese Entmagnetisierung setzen voraus, dass sie unerlässlich ist:

Für Entmagnetisierer gibt es ein Schulungsprogramm für Benutzer, das eine Anleitung zum Entfernen des Stahlabschirmungsmaterials enthält, mit Ausnahme des Laufwerks, das vor dem Entmagnetisieren entfernt werden sollte, sowie einen Wartungsplan. Sie sollten kalibriert werden, und wenn keine spezifischen schriftlichen Anweisungen des Kunden vorliegen, sollten nur von NSA zugelassene Entmagnetisierer verwendet werden. Bitte beachten Sie, dass die Verwendung von Degaussern nicht vom National Cyber Security Centre (NCSC) genehmigt ist. Für die Produktzulassung ist die National Security Agency (NSA) zuständig. (Abschnitt 3.4.9)

Andere physische Zerstörungsmethoden bemühen sich, die Medien funktionsunfähig zu machen. Es ist wichtig, dass:

- Vernichtungsmethoden wie das Schreddern, Falten oder andere physische Vernichtungsmethoden erfüllen die Mindestanforderungen der ADISA Data Capability Requirements. (Abschnitt 3.4.10)

Es ist wichtig, dass der Antragsteller eine Qualitätskontrolle/Verifizierungsprüfung durchführt, um sicherzustellen, dass die Desinfektion der Medien erfolgreich war. Ein Beispiel für eine Qualitätskontrolle könnte die Verwendung eines HexViewers zur Bestätigung der Bereinigung sein. BitRaser Drive Verifier prüft, ob die Zieldaten vollständig bereinigt wurden, um die Wirksamkeit des Datenlöschers zu verifizieren. Die detaillierten Berichte dienen als Nachweis für eine erfolgreiche oder fehlgeschlagene Datenbereinigung.

Die NSA-Liste kann verwendet werden, um die erfolgreiche Vernichtung zu überprüfen. Andere Datenbereinigungstechniken können entsprechend den Risikokriterien verwendet werden: DIAL Level 1, 2 und 3 (Abschnitte 3.4.11 - 3.4.13)

Fazit

Die Zertifizierung nach dem ADISA ICT Asset Recovery Standard gibt Kunden die Gewissheit, dass die von ITAD-Unternehmen durchgeführten Verarbeitungsaktivitäten konform sind. Um Bereinigungsmethoden wie das Schreddern, Entmagnetisieren und Überschreiben von Software auf Speichermedien durchführen zu können, müssen die Unternehmen mindestens die von ADISA festgelegten Mindestanforderungen erfüllen. ITADs, die sich bei der ADISA zertifizieren lassen möchten, können sich für BitRaser Drive Eraser entscheiden, das Daten dauerhaft von Laufwerken löscht, einschließlich HPA und DCO, und automatisch detaillierte Berichte und Vernichtungszertifikate zur Unterstützung bei Audits erstellt. Darüber hinaus hilft BitRaser Mobile Eraser bei der Löschung von Daten auf iOS- und Android-basierten Geräten. ITADs können auch das Tool BitRaser Hardware Diagnostics verwenden, um Hilfe bei Hardwarekomponenten zu erhalten.